Obrázek pořízený z Bleeping Computer

Typ souboru Windows „.SettingContent-ms“, který byl původně představen ve Windows 10 v roce 2015, je náchylný k provádění příkazů pomocí atributu DeepLink v jeho schématu, což je sám o sobě jednoduchý dokument XML.

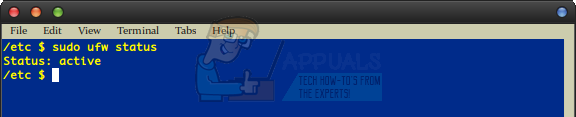

Matt Nelson z SpectreOps objevil a nahlásil zranitelnost, kterou mohou útočníci použít pro snadnou užitečnou zátěž pro získání přístupu, simulovanou také v tomto videu

Útočníci mohou pomocí souboru SettingContent-ms stahovat stahování z internetu, což zvyšuje několik možností vážného poškození, protože jej lze použít ke stahování souborů, které mohou umožnit vzdálené spuštění kódu.

I když je povoleno pravidlo bloku OLE Office 2016 a pravidlo ASR Child Process Creation, útočník se může vyhnout bloku OLE prostřednictvím souborů .SettingsContent-ms v kombinaci s cestou na seznamu povolených ve složce Office může útočníkovi umožnit obejít tyto ovládací prvky a provést libovolné příkazy, jak Matt předvedl na blogu SpectreOps pomocí souboru AppVLP.

Užitečné zatížení úniku OLE / ASR - SpectreOps

Ve výchozím nastavení jsou dokumenty Office označeny jako MOTW a otevírají se v chráněném zobrazení, existují určité soubory, které stále umožňují OLE a nejsou chráněny chráněným zobrazením. V ideálním případě by soubor SettingContent-ms neměl spouštět žádný soubor mimo C: Windows ImmersiveControlPanel.

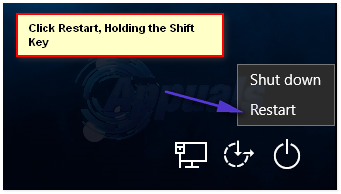

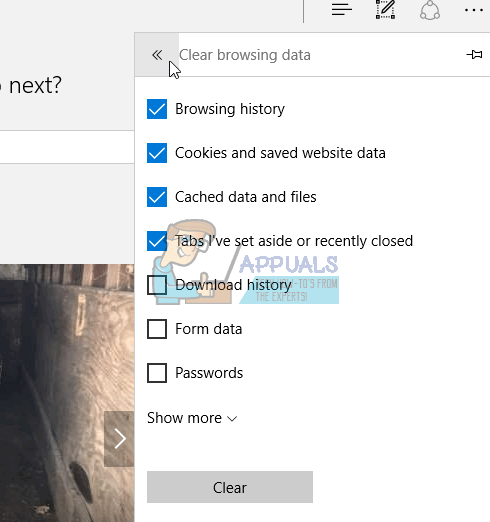

Matt také navrhuje kastrovat formáty souborů tím, že zabije své obslužné rutiny nastavením „DelegateExecute“ pomocí editoru registru v HKCR: SettingContent Shell Open Command, aby byl opět prázdný - ale žádné záruky, že to neporuší Windows, proto než se o to pokusíte, měl by být vytvořen bod obnovení.