internet Explorer

Bezpečnostní chyba v rámci stárnoucího, ale stále aktivně používaného prohlížeče Internet Explorer, „výchozího“ webového prohlížeče pro operační systém Microsoft Windows, je aktivně využíván útočníky a autory škodlivého kódu . Přestože si společnost Microsoft je vědoma Zero-Day Exploit v IE, společnost v současné době vydala nouzové bezpečnostní doporučení. Společnost Microsoft zatím nevydá ani nenasadí aktualizace nouzové bezpečnostní opravy k řešení chyby zabezpečení v aplikaci Internet Explorer.

Útoky na 0 dní v aplikaci Internet Explorer údajně využívají útočníci „ve volné přírodě“. Jednoduše řečeno, nově objevená chyba v IE se aktivně používá ke vzdálenému spuštění škodlivého nebo libovolného kódu. Společnost Microsoft vydala bezpečnostní upozornění, které varuje miliony uživatelů operačního systému Windows před novou chybou zabezpečení ve webovém prohlížeči Internet Explorer, ale zatím nevydává opravu, která by doplnila příslušnou bezpečnostní mezeru.

Chyba zabezpečení v aplikaci Internet Explorer, hodnocená jako „střední“, která je aktivně využívána ve volné přírodě:

Nově objevená a údajně zneužitá chyba zabezpečení v aplikaci Internet Explorer je oficiálně označena jako CVE-2020-0674 . Zneužití 0 dnů má hodnocení „Střední“. Mezera zabezpečení je v podstatě problém vzdáleného spuštění kódu, který existuje ve způsobu, jakým skriptovací modul zpracovává objekty v paměti aplikace Internet Explorer. Chyba se spouští prostřednictvím knihovny JScript.dll.

# tmavý hotel # 0den #využívat

CVE-2020-0674

Pokyny společnosti Microsoft k chybě zabezpečení týkající se poškození paměti skriptovacích modulů

Ve způsobu, jakým skriptovací modul zpracovává objekty v paměti v aplikaci Internet Explorer, existuje chyba zabezpečení umožňující vzdálené spuštění kódu. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18. ledna 2020

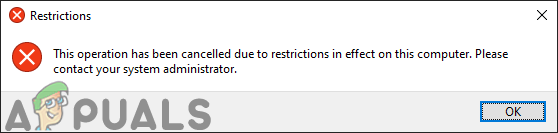

Úspěšným zneužitím chyby může vzdálený útočník spustit libovolný kód na cílených počítačích. Útočníci mohou převzít plnou kontrolu nad oběťmi pouhým přesvědčením, aby otevřeli nebezpečně vytvořenou webovou stránku ve zranitelném prohlížeči Microsoft. Jinými slovy, útočníci mohou nasadit phishingový útok a oklamat uživatele Windows OS pomocí IE, aby klikali na webové odkazy, které vedou oběti na zkažený web, který je protknutý malwarem. Zajímavé je, že tato chyba zabezpečení nemůže udělit oprávnění správce, pokud uživatel sám není přihlášen jako správce, neuvedl Informační zpravodaj Microsoft Security Advisory :

'Tato chyba zabezpečení by mohla poškodit paměť takovým způsobem, že by útočník mohl spustit libovolný kód v kontextu aktuálního uživatele.' Útočník, který tuto chybu zabezpečení úspěšně zneužije, může získat stejná uživatelská práva jako aktuální uživatel. Pokud je aktuální uživatel přihlášen s právy správce, může útočník, který úspěšně zneužije tuto chybu zabezpečení, převzít kontrolu nad postiženým systémem. Útočník by pak mohl nainstalovat programy; prohlížet, měnit nebo mazat data; nebo si vytvořte nové účty s plnými uživatelskými právy. “

Společnost Microsoft si je vědoma chyby zabezpečení Zero-Day Exploit Security a pracuje na opravě:

Je třeba poznamenat, že téměř všechny verze a varianty aplikace Internet Explorer jsou zranitelné vůči zneužití 0 dní. Dotčená platforma pro procházení webu zahrnuje Internet Explorer 9, Internet Explorer 10 a Internet Explorer 11. Kteroukoli z těchto verzí IE lze spustit ve všech verzích Windows 10, Windows 8.1, Windows 7.

Je pátek, víkend přistál ... a # Microsoft varuje před zneužitím aplikace Internet Explorer v nulový den ... https://t.co/1bkNhKIDYt #Registrace

- Bezpečnostní zpravodajský robot (@SecurityNewsbot) 18. ledna 2020

Ačkoli Microsoft má t ukončená bezplatná podpora pro Windows 7 , společnost je stále podpora stárnutí a již zastaralá IE webový prohlížeč. Microsoft údajně naznačil, že si je vědom „omezených cílených útoků“ ve volné přírodě a pracuje na opravě. Patch však ještě není připraven. Jinými slovy, miliony uživatelů Windows OS, kteří pracují na IE, zůstávají zranitelní.

Jednoduchá, ale dočasná řešení k zajištění proti zneužití nulového dne v IE:

Jednoduché a proveditelné řešení ochrany proti novému 0-Day Exploit v IE se spoléhá na zabránění načítání knihovny JScript.dll. Jinými slovy, uživatelé IE musí zabránit načítání knihovny do paměti, aby mohli ručně blokovat zneužití této zranitelnosti .

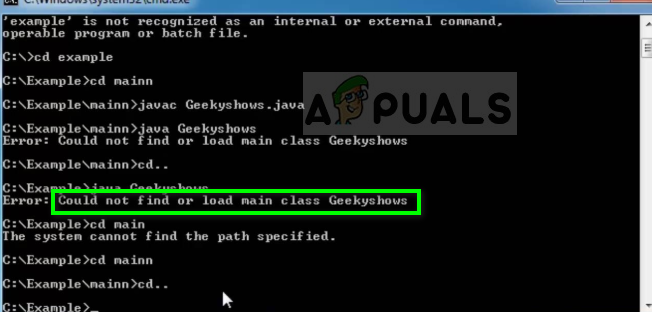

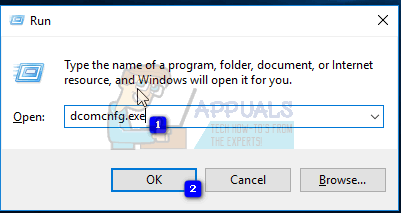

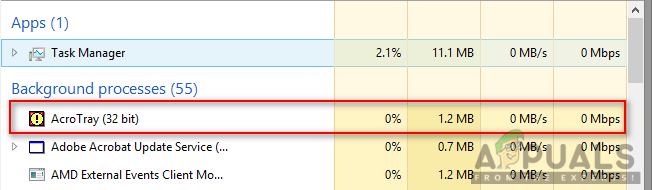

Vzhledem k tomu, že je aktivně využíváno využití 0 dnů v IE, musí uživatelé Windows OS, kteří s IE pracují, postupovat podle pokynů. Chcete-li omezit přístup k JScript.dll, musí uživatelé ve vašem systému Windows spustit následující příkazy s nahlášenými oprávněními správce TheHackerNews .

Pro 32bitové systémy:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P všichni: N

Pro 64bitové systémy:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P všichni: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P všichni: N

Společnost Microsoft potvrdila, že opravu brzy nasadí. Uživatelé, kteří spouští výše uvedené příkazy, mohou zaznamenat, že se několik webů chová nevyzpytatelně nebo se nedaří načíst. Když je oprava k dispozici, pravděpodobně prostřednictvím služby Windows Update, uživatelé mohou změny vrátit spuštěním následujících příkazů:

Pro 32bitové systémy:

cacls% windir% system32 jscript.dll / E / R všichni

Značky internet ExplorerPro 64bitové systémy:

cacls% windir% system32 jscript.dll / E / R všichni

cacls% windir% syswow64 jscript.dll / E / R všichni