Intel

CPU Intel, zejména používané na serverech a sálových počítačích, byly shledány zranitelnými bezpečnostní chybou, která umožňuje útočníkům proniknout do zpracovávaných dat. Chyba zabezpečení v serverové Intel Xeon a dalších podobných procesorech může potenciálně umožnit útočníkům zahájit útok bočním kanálem, který může odvodit, na čem CPU pracuje, a zasáhnout, aby porozuměl a vyzvedl data.

Vědci z Vrije University v Amsterdamu uvedli, že procesory Intel na úrovni serveru trpí zranitelností. Vadu, kterou lze klasifikovat jako závažnou, nazvali NetCAT. The zranitelnost otevírá útočníkům možnost proniknout do CPU běžících procesů a odvodit data. Bezpečnostní chybu lze zneužít na dálku a společnosti, které spoléhají na tyto procesory Intel Xeon, se mohou pokusit pouze minimalizovat vystavení svých serverů a sálových počítačů, aby omezily šance na útoky a pokusy o krádež dat.

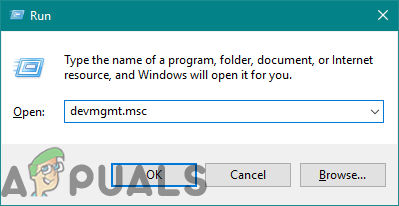

Zranitelné procesory Intel Xeon s technologií DDIO a RDMA:

Výzkumníci v oblasti bezpečnosti na univerzitě ve Vrije podrobně zkoumali chyby zabezpečení a zjistili, že bylo ovlivněno pouze několik konkrétních procesorů Intel Zenon. Ještě důležitější je, že tyto CPU potřebovaly mít dvě specifické technologie Intel, které by mohly být využity. Podle výzkumníků útok potřeboval k úspěchu dvě technologie Intel, které se nacházejí především v řadě procesorů Xeon: Data-Direct I / O Technology (DDIO) a Remote Direct Memory Access (RDMA). Podrobnosti o Zranitelnost NetCAT je k dispozici ve výzkumné práci . Oficiálně byla bezpečnostní chyba NetCAT označena jako CVE-2019-11184 .

Zdá se, že Intel má uznal chybu zabezpečení u některých řad procesorů Intel Xeon . Společnost vydala bezpečnostní bulletin, který zaznamenal, že NetCAT ovlivňuje procesory Xeon E5, E7 a SP, které podporují DDIO a RDMA. Přesněji řečeno, základní problém s DDIO umožňuje útoky postranním kanálem. DDIO převládá v procesorech Intel Zenon od roku 2012. Jinými slovy, několik starších procesorů Intel Xeon na úrovni serveru, které se aktuálně používají na serverech a sálových počítačích, může být zranitelných.

Je možné rozeznat něčí heslo SSH při jeho zadávání do terminálu v síti pomocí využití zajímavé zranitelnosti postranního kanálu v síťové technologii Intel, řekněme infosec guru. https://t.co/X0jZpgCSks A dárky s chybami CPU Intel neustále přicházejí.

- Nejlepší blog pro Linux v Unixverse (@nixcraft) 10. září 2019

Na druhou stranu vědci univerzity Vrije uvedli, že RDMA umožňuje jejich využití NetCAT „chirurgicky řídit relativní paměťové umístění síťových paketů na cílovém serveru“. Jednoduše řečeno, jedná se o zcela jinou třídu útoku, která může nejen vyčenichat informace z procesů, které běží na CPU, ale také s nimi může také manipulovat.

Tato chyba zabezpečení znamená, že nedůvěryhodná zařízení v síti „nyní mohou ze vzdálených serverů bez místního přístupu přenášet citlivá data, jako jsou stisknutí kláves v relaci SSH.“ Není nutné říkat, že se jedná o poměrně závažné bezpečnostní riziko, které ohrožuje integritu dat. Mimochodem, vědci z Vrije University varovali nejen Intel o bezpečnostních zranitelnostech procesorů Intel Zenon, ale také Nizozemské národní centrum pro kybernetickou bezpečnost v červnu tohoto roku. Jako projev uznání a za koordinaci odhalení zranitelnosti se společností Intel získala univerzita dokonce odměnu. Přesná částka nebyla zveřejněna, ale vzhledem k závažnosti problému to mohlo být značné.

Jak se chránit před zranitelností zabezpečení NetCAT?

Jedinou zaručenou metodou ochrany před chybou zabezpečení NetCAT je v současné době úplné zakázání funkce DDIO v plném rozsahu. Vědci navíc varují, že uživatelé s postiženými procesory Intel Xeon by také měli funkci RDMA deaktivovat, aby byli v bezpečí. Není nutné říkat, že několik správců systému se možná nebude chtít vzdát DDIO na svých serverech, protože je to důležitá funkce.

Společnost Intel poznamenala, že uživatelé procesorů Xeon by měli „omezit přímý přístup z nedůvěryhodných sítí“ a používat „softwarové moduly odolné vůči útokům načasování pomocí kódu ve stálém čase“. Výzkumníci z Vrije University však trvají na tom, že pouhý softwarový modul nemusí být schopen se skutečně bránit proti NetCAT. Moduly by však mohly v budoucnu pomoci s podobnými exploity.

Značky Intel