Informační a bezpečnostní ustanovení společnosti Dahua. IFSEC Global

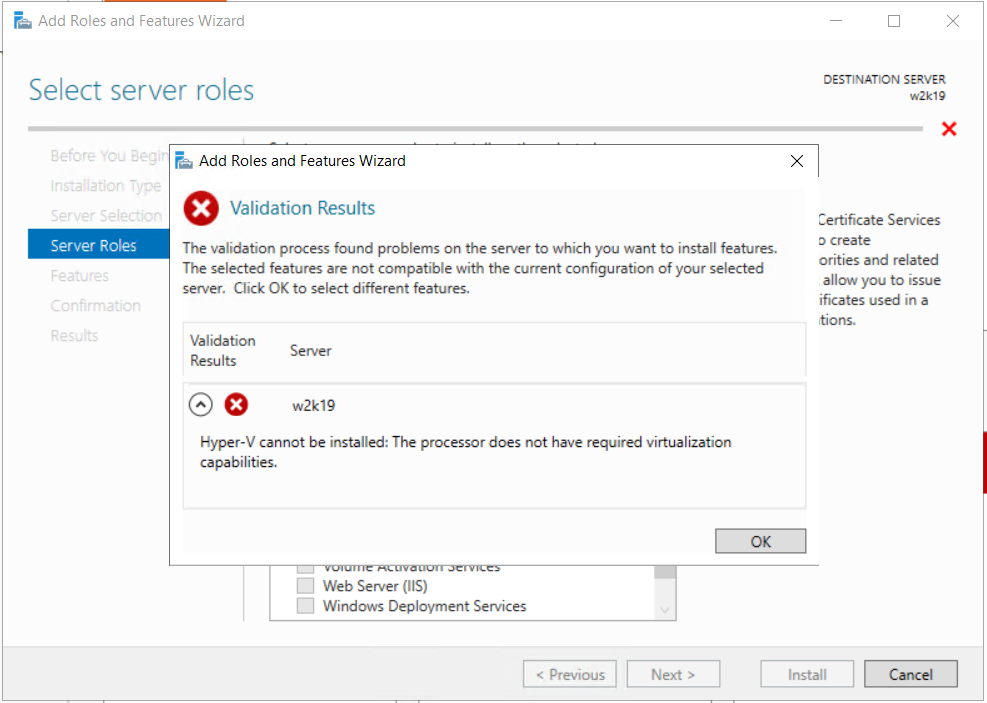

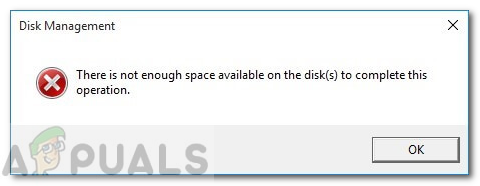

Když se lidé odvracejí od fyzických domácích strážců, bezpečnostních pracovníků a hlídacích zvířat k bezpečnostním kamerám s uzavřeným televizním okruhem s digitálním videozáznamem (DVR), našli hackeři zranitelnost ve starších technologiích, které umožňují narušení přístupu k nainstalovaným účtům domácích sledovacích zařízení což může ohrozit vlastníky. Dahua je přední společnost zabývající se bezpečností a sledováním technologií, která poskytuje aktuální zabezpečená řešení pro nahrazení zastaralých modulů využívajících již existující připojení a kabeláž. Zdá se však, že existuje zranitelnost, která je známá od roku 2013 v zařízeních Dahua pro zobrazování obrazu DVR, ke kterým byla zaslána aktualizace pro upgrade zabezpečení, ale protože mnoho uživatelů nevyužilo bezplatnou aktualizaci, tisíce zařízení byly odcizeny jejich přístupové údaje a jsou nyní červeně označeny jako rizikové.

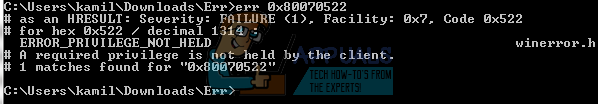

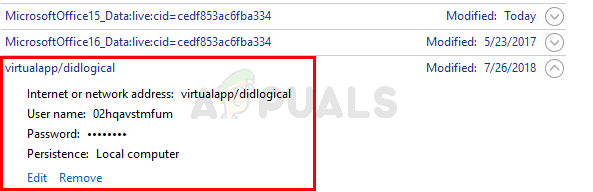

Těžba byla prozkoumána a sepsána do hloubky, než byla představena veřejnosti. The zpráva CVE-2013-6117, objevený a podrobně popsaný Jakeem Reynoldsem vysvětluje, že exploit začíná hackerem, který zahájí protokol řízení přenosu se zařízením Dahua na portu 37777 pro užitečné zatížení. K tomuto požadavku zařízení poté automaticky odešle svá pověření systému dynamických doménových jmen, která pak může hacker použít ke vzdálenému přístupu k zařízení, manipulaci s jeho uloženým obsahem a manipulaci s jeho konfiguracemi. Od chvíle, kdy byla chyba zabezpečení nahlášena, byly rozeslány žádosti o aktualizaci, ale jelikož se mnoho uživatelů rozhodlo upustit od upgradu, jejich přihlašovací údaje byly odcizeny a jsou nyní k dispozici ve vyhledávači ZoomEye, který uchovává záznamy o informacích získaných z různých zařízení a online webů.

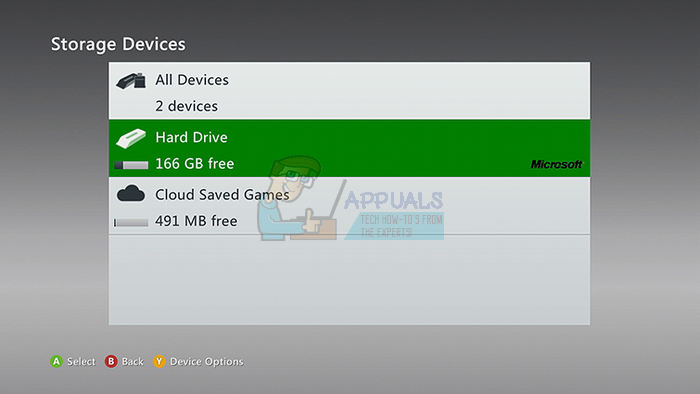

ZoomEye Kyberprostorový vyhledávač. ICS ZoomEye

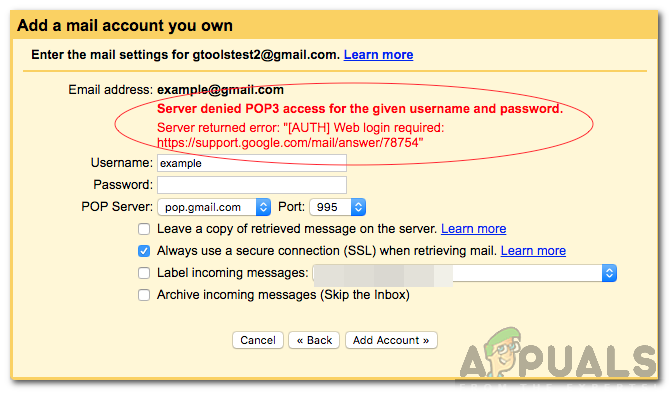

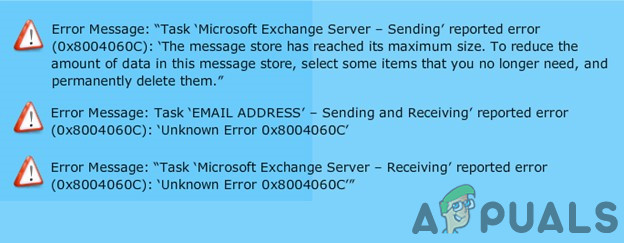

DVR zařízení Dahua fungují přes port TCP 37777, přes který používají jednoduchý binární protokol pro přístup ke kamerovému systému DVR ze vzdáleného umístění v síti. V žádném okamžiku tohoto procesu není vyžadováno dostatečné ověření pověření, jak se očekává u jednorázových binárních procedur. Jedná se o přímé připojení k portu zařízení a umožňuje přístup k aktuálním proudům záběrů i dříve zaznamenaným záznamům, které lze vzdáleně spravovat a vymazat. ActiveX, PSS, iDMSS a podobně umožňují hackerovi obejít také minimální přihlašovací stránku, která je k dispozici, což pak hackerovi umožňuje odesílat neautorizované požadavky, které mohou dělat vše od vymazání DVR až po změnu přístupových údajů. V jiném scénáři může hacker přistupovat k portu TCP 37777 a měřit firmware a sériové číslo používaného DVR. S využitím jednorázových binárních protokolů v následujícím mohl získat e-mail, DDNS a FTP informace uložené v zařízení. Tyto informace lze použít k procházení přihlašovací stránky webového portálu vzdáleného přístupu DVR a poté může hacker přistupovat k streamům a záznamům zájmu. To je případ, kdy hacker nepřekročí proces a zcela obejde přihlašovací stránku, jak bylo uvedeno výše.

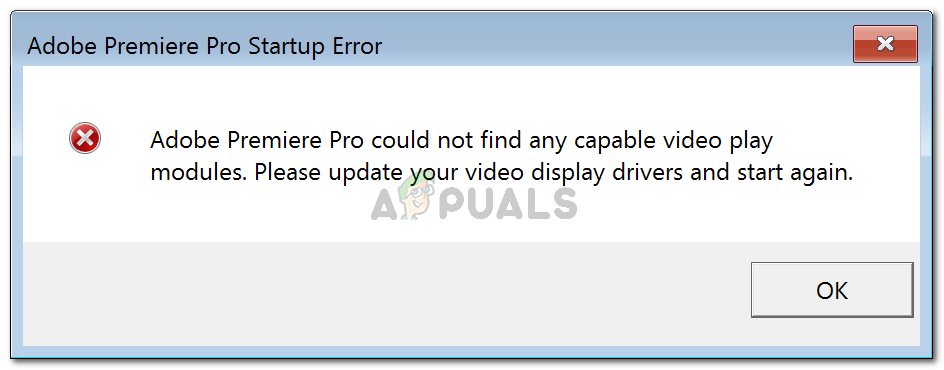

Vzdálená webová přihlašovací stránka. Zabezpečení hloubky

Při pohledu do záznamů ZoomEye je jasné, že tato chyba zabezpečení byla zneužita pro přístup ke stovkám tisíc DVR a získání jejich přístupových údajů pro vzdálené prohlížení prostřednictvím webového portálu produktu. Protokoly tisíců hesel jsou uloženy v otevřeném přístupu na ZoomEye a jednoduché vyhledávání hesel nebo uživatelských jmen může vrátit neuvěřitelné počty zásahů. Prohledáváním zkompilovaných dat není příjemné vidět, že přibližně 14 000 lidí se rozhodlo ponechat si své heslo jako „heslo“, ale to není bezprostřední záležitostí této chyby zabezpečení. Společnost Dahua vydala aktualizaci, která přidává další úrovně zabezpečení, aby se zabránilo neoprávněnému přístupu ke záznamům kamery, ale navzdory tomu vzdálený přístup udržuje celý proces trochu fishy, protože neexistuje žádný čas a místo omezení přístupu a stejně dobře jako vlastník může z dálky proniknout do svých kamer, může to také hacker, který dokáže ukrást přihlašovací údaje. Jak je vysvětleno výše, krást ty není příliš obtížné, když všechna zařízení Dahua fungují na jednotných portech a připojeních.