Věštec

Společnost Oracle uznala aktivně zneužívanou chybu zabezpečení na svých oblíbených a široce nasazených serverech WebLogic. Ačkoli společnost vydala opravu, uživatelé musí nejdříve aktualizovat své systémy, protože chyba WebLogic zero-day je v současné době aktivně využívána. Bezpečnostní chyba byla označena na úrovni „kritické závažnosti“. Skóre skóre systému známého zranitelnosti nebo základní skóre CVSS je alarmujících 9,8.

Věštec nedávno řešeno kritická chyba zabezpečení ovlivňující její servery WebLogic. Kritická chyba zabezpečení WebLogic zero-day ohrožuje online zabezpečení uživatelů. Tato chyba může potenciálně umožnit vzdálenému útočníkovi získat úplnou administrativní kontrolu nad oběťmi nebo cílovými zařízeními. Pokud to není dost důležité, vzdálený útočník, jakmile je uvnitř, může snadno spustit libovolný kód. Nasazení nebo aktivaci kódu lze provést na dálku. Ačkoli společnost Oracle rychle vydala opravu systému, je na správcích serveru, aby aktualizaci nasadili nebo nainstalovali, protože tato chyba WebLogic zero-day je považována za aktivně využívanou.

Poradce Security Alert od společnosti Oracle, oficiálně označený jako CVE-2019-2729, zmiňuje tuto hrozbu: „Zranitelnost deserializace prostřednictvím XMLDecoder ve webových službách Oracle WebLogic Server. Tato chyba zabezpečení umožňující vzdálené spuštění kódu je vzdáleně zneužitelná bez ověřování, tj. Může být zneužita v síti bez potřeby uživatelského jména a hesla. “

Chyba zabezpečení CVE-2019-2729 získala kritickou úroveň závažnosti. Základní skóre CVSS 9,8 je obvykle vyhrazeno pro nejzávažnější a nejkritičtější bezpečnostní hrozby. Jinými slovy, správci serveru WebLogic musí upřednostnit nasazení opravy vydané společností Oracle.

Vzdálené spuštění kódu Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #bezpečnostní pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25. června 2019

Nedávno provedená studie čínského týmu KnownSec 404 tvrdí, že chyba zabezpečení je aktivně sledována nebo využívána. Tým silně cítí, že nové zneužití je v podstatě obejitím opravy dříve známé chyby oficiálně označené jako CVE-2019–2725. Jinými slovy, tým má pocit, že Oracle mohl nechtěně nechat mezeru v poslední opravě, která měla řešit dříve objevenou bezpečnostní chybu. Společnost Oracle však oficiálně objasnila, že právě řešená chyba zabezpečení zcela nesouvisí s tou předchozí. V příspěvek na blogu chtěl nabídnout vysvětlení přibližně stejný, John Heimann, viceprezident pro bezpečnostní program, poznamenal: „Upozorňujeme, že i když problém řešený tímto upozorněním je zranitelnost deserializace, jako je problém řešený v Security Alert CVE-2019-2725, jedná se o samostatnou chybu zabezpečení.“

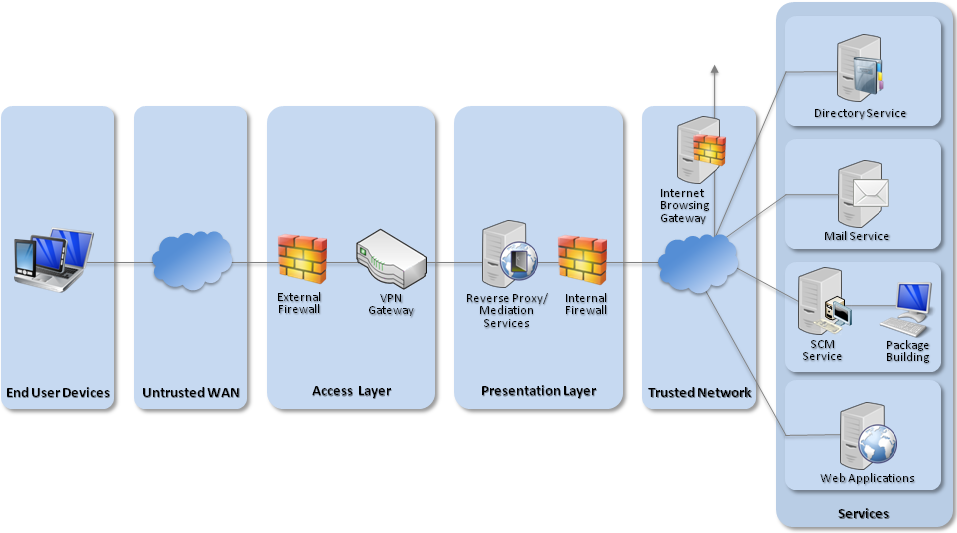

Tuto chybu zabezpečení může snadno zneužít útočník s přístupem k síti. Útočník vyžaduje pouze přístup prostřednictvím protokolu HTTP, jedné z nejběžnějších síťových cest. Útočníci nepotřebují přihlašovací údaje k zneužití této chyby zabezpečení v síti. Využití této chyby zabezpečení může potenciálně vést k převzetí cílených serverů Oracle WebLogic.

Weblogic XMLDecoder RCE

začátek od CVE-2017-3506, konec od CVE-2019-2729. Děláme Oracle bláznivým, nakonec k opravě využívají WHITELIST. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20. června 2019

Které servery Oracle WebLogic zůstávají vůči CVE-2019-2729 zranitelné?

Bez ohledu na korelaci nebo připojení k předchozí chybě zabezpečení několik výzkumníků v oblasti zabezpečení aktivně hlásilo novou zranitelnost WebLogic zero-day pro Oracle. Podle výzkumníků tato chyba údajně ovlivňuje verze serveru Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

Zajímavé je, že ještě předtím, než společnost Oracle vydala opravu zabezpečení, existovalo několik řešení pro správce systému. Těm, kteří si přáli rychle chránit své systémy, byla nabídnuta dvě samostatná řešení, která by ještě mohla fungovat:

Scénář 1: Najděte a odstraňte wls9_async_response.war, wls-wsat.war a restartujte službu Weblogic. Scénář 2: Řídí přístup URL pro cesty / _async / * a / wls-wsat / * pomocí řízení zásad přístupu.

Výzkumníkům zabezpečení se podařilo objevit přibližně 42 000 serverů WebLogic přístupných k internetu. Není třeba zmínit, že většina útočníků, kteří chtějí tuto chybu zabezpečení zneužít, cílí na podnikové sítě. Zdá se, že primárním záměrem útoku bylo upuštění od malwaru pro těžbu kryptoměny. Servery mají jedny z nejvýkonnějších výpočetních schopností a tento malware je diskrétně používá k těžbě kryptoměny. Některé zprávy naznačují, že útočníci nasazují malware těžící Monero. Útočníci dokonce věděli, že ke skrytí škodlivého kódu varianty malwaru použili soubory certifikátů. Toto je docela běžná technika, jak se vyhnout detekci pomocí softwaru proti malwaru.

![[Oprava] Nelze získat chybu pošty](https://jf-balio.pt/img/how-tos/54/cannot-get-mail-error.jpg)