Intel

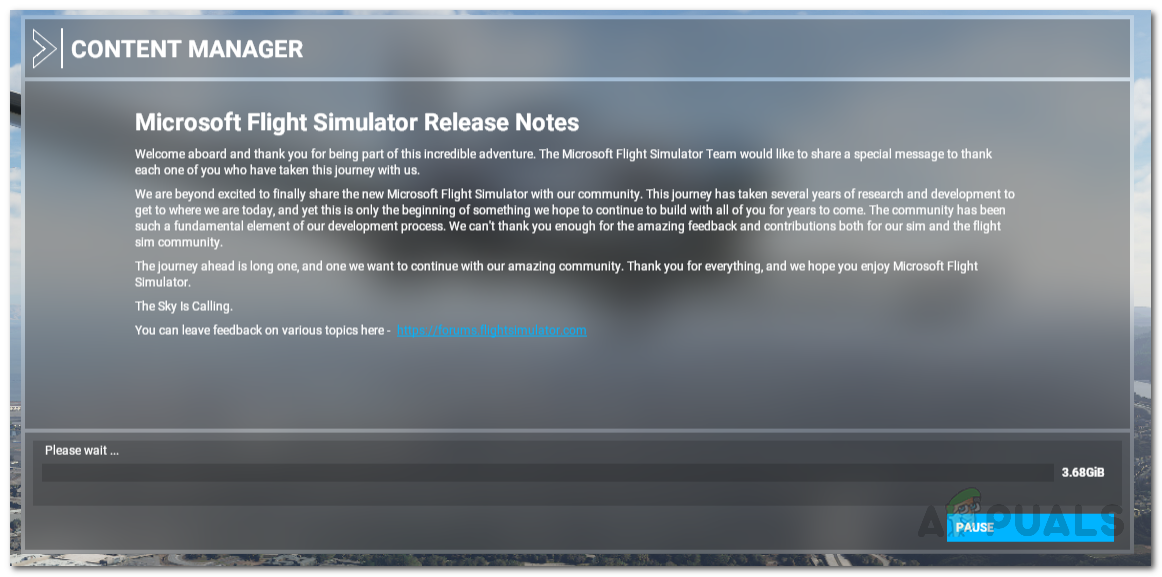

Připravujeme Procesory Intel Tiger Lake Mobility nové generace bude mít technologii vynucování řízení toku. To bude sloužit jako účinná brána pro zastavení více typů malwaru. Funkce Intel CET v zásadě řídí tok operací uvnitř CPU a zajišťuje, aby byl malware omezen v přístupu k více aplikacím přes CPU.

Pravidelně bylo zjištěno, že procesory Intel obsahují chyby zabezpečení. Ačkoli společnost vydala patche ke zmírnění rizika, většina řešení měla malý negativní dopad na výkon. Zdá se, že Intel situaci proaktivně napravuje. Připravované procesory Tiger Lake, které jsou založeny na pokročilém 10nm uzlu, budou vybaveny technologií CET, která bude řešit rizika dříve, než proniknou do systému. Tato technologie je stará asi čtyři roky.

Jak bude CET chránit procesory a počítače Intel Tiger Lake Mobility?

Technologie Control-flow Enforcement Technology nebo CET se zabývá „řízením toku“, což je termín používaný k popisu pořadí, ve kterém jsou operace prováděny uvnitř CPU. Malware, který se pokouší spustit na zařízení, se tradičně pokouší získat chyby zabezpečení v jiných aplikacích, aby unesl jejich tok řízení. Pokud je malware objeven, může vložit svůj škodlivý kód a spustit jej v kontextu jiné aplikace.

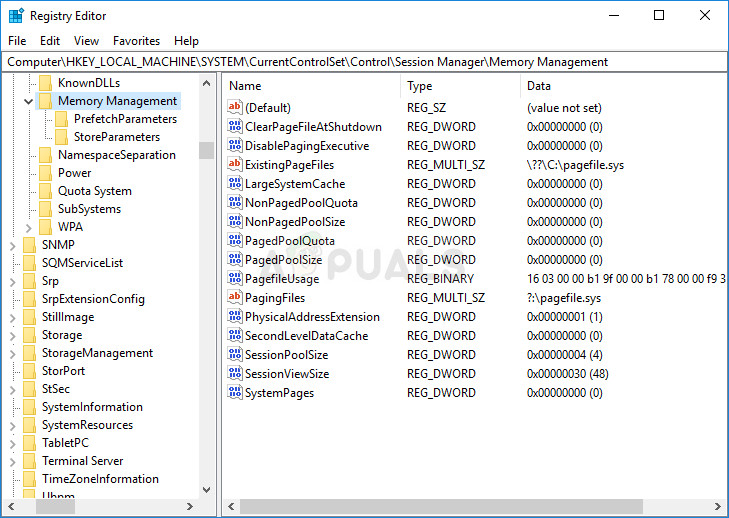

Procesory Intel Tiger Lake Mobility nové generace bude spoléhat na CET při ochraně toku řízení prostřednictvím dvou nových bezpečnostních mechanismů. CET má Shadow Stack a nepřímé sledování poboček, aby bylo zajištěno, že malware nemůže pokračovat. Shadow Stack v podstatě vytvoří kopii zamýšleného toku řízení aplikace a uloží stínový stack do zabezpečené oblasti CPU. Tím je zajištěno, že v zamýšleném prováděcím příkazu aplikace nedojde k žádným neoprávněným změnám.

#Intel startuje #AntiMalwareCETTechnology pro jeho procesory Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15. června 2020

Nepřímé sledování větví omezuje a brání přidání další ochrany schopnosti aplikace používat „skokové tabulky“ CPU. Jedná se v zásadě o místa v paměti, která jsou často (znovu) používána nebo přepracovávána v rámci řídicího toku aplikace.

Shadow Stack bude chránit počítače před běžně používanou technikou zvanou Return Oriented Programming (ROP). V této technice malware zneužívá instrukci RET (návrat) k přidání vlastního škodlivého kódu do toku řízení legitimní aplikace. Na druhou stranu nepřímé sledování poboček chrání před dvěma technikami zvanými Jump Oriented Programming (JOP) a Call Oriented Programming (COP). Malware se může pokusit zneužít pokyny JMP (skok) nebo CALL k únosu skokových tabulek legitimní aplikace.

Vývojáři měli dostatek času na doplnění svého softwaru a přizpůsobení SEČ, tvrdí Intel:

Funkce CET byla poprvé zveřejněna již v roce 2016. Tvůrci softwaru proto měli čas upravit svůj kód pro první sérii procesorů Intel, které ji budou podporovat, tvrdí společnost. Intel nyní musí dodávat procesory, které podporují pokyny CET. Aplikace a platformy, včetně dalších operačních systémů, mohou aktivovat podporu a přihlásit se k ochraně poskytované CET.

Dobré vysvětlení @intel TENTO #bezpečnostní #tech , která vylučuje kritickou zranitelnost # Malware . CET bude k dispozici v #laptops s mobilními procesory Intel Tiger Lake, očekávané pro sváteční období. https://t.co/OU2yZvzP3q

- MikeFeibus - Dobře, lidi! (@MikeFeibus) 15. června 2020

Intel si vybral 10nm Tiger Lake, správný vývoj mikroarchitektury výrobce procesoru po dlouhou dobu pro zahrnutí hardwarové funkce ochrany proti malwaru. Společnost zajistila, že tato technologie bude k dispozici také na desktopových a serverových platformách.

Značky Intel