Kybernetická bezpečnost ilustrace

Tvůrci populárního antivirového a digitálního bezpečnostního softwaru ESET objevili útočníky, kteří zneužili nedávnou zranitelnost OS Windows. Předpokládá se, že hackerská skupina, která za útokem stojí, provádí kybernetickou špionáž. Je zajímavé, že se nejedná o typický cíl nebo metodiku skupiny, která se nazývá „Buhtrap“, a proto exploit silně naznačuje, že se skupina mohla otočit.

Slovenský výrobce antivirových programů ESET potvrdil, že za nedávnou chybou nulového dne operačního systému Windows, která byla zneužívána ve volné přírodě, stojí skupina hackerů známá jako Buhtrap. Tento objev je poměrně zajímavý a znepokojivý, protože aktivity skupiny byly před několika lety výrazně omezeny, když došlo k úniku jeho základní softwarové kódové základny online. Útok využil právě opravenou zranitelnost systému Windows OS s nulovým dnem, která údajně vedla kyberšpionáž. Jistě jde o nový vývoj především proto, že Buhtrap nikdy neprojevil zájem o získávání informací. Hlavní činností skupiny bylo krádež peněz. V době, kdy byla vysoce aktivní, byly primárními cíli společnosti Buhtrap finanční instituce a jejich servery. Skupina použila svůj vlastní software a kódy ke kompromitování bezpečnosti bank nebo jejích zákazníků při krádeži peněz.

Mimochodem, Microsoft právě vydal opravu, která má blokovat zranitelnost operačního systému Windows v nulový den. Společnost chybu identifikovala a označila ji CVE-2019-1132 . Oprava byla součástí balíčku Patch Tuesday z července 2019.

Buhtrap Pivots To Cyber-Špionáž:

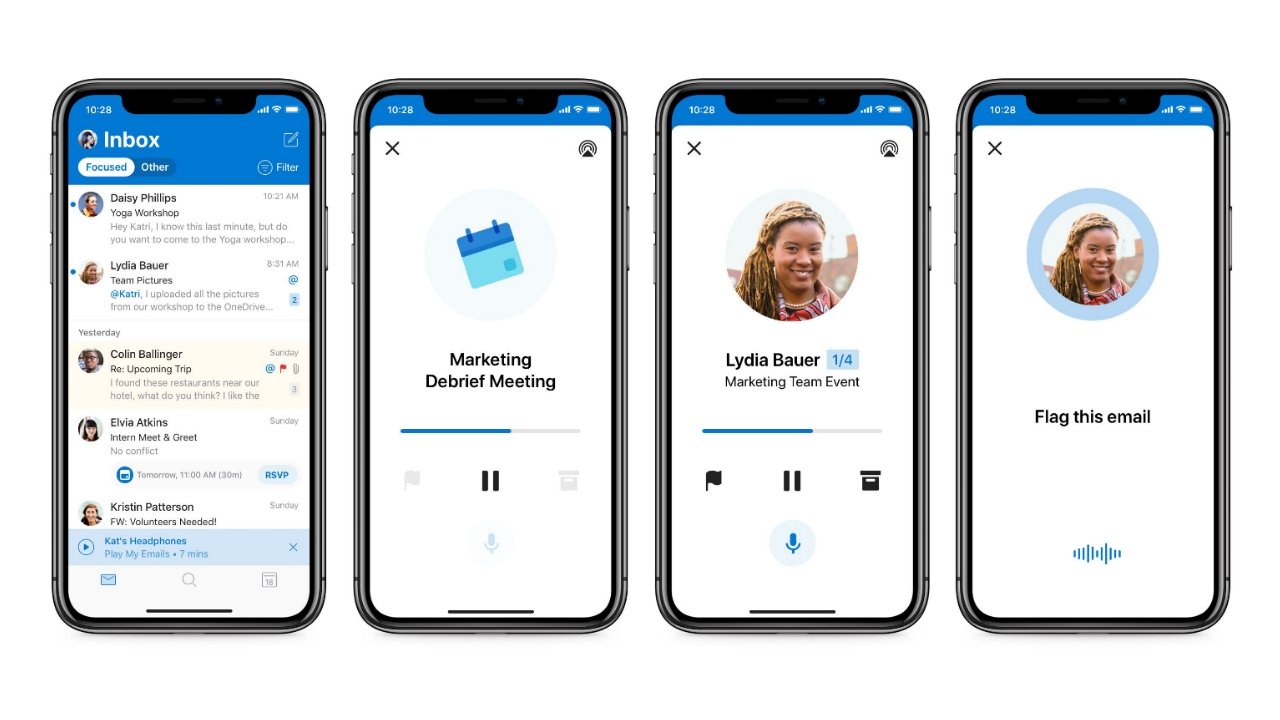

Vývojáři společnosti ESET potvrdili zapojení společnosti Buhtrap. Výrobce antivirových programů navíc dodal, že skupina se podílela na provádění počítačové špionáže. To jde zcela proti předchozím exploitům Buhtrapa. Mimochodem, ESET si je vědom nejnovějších aktivit skupiny, ale neprozradil její cíle.

Je zajímavé, že několik bezpečnostních agentur opakovaně naznačilo, že Buhtrap není běžným státem sponzorovaným hackerským oblečením. Výzkumníci v oblasti bezpečnosti věří, že skupina operuje hlavně z Ruska. Často se porovnává s jinými zaměřenými hackerskými skupinami, jako jsou Turla, Fancy Bears, APT33 a Equation Group. Mezi Buhtrapem a ostatními však existuje jeden zásadní rozdíl. Skupina málokdy otevřeně povyšuje nebo přebírá odpovědnost za své útoky. Navíc její primární cíle vždy byly finanční instituce a skupina šla za penězi místo informací.

Skupina Buhtrap používá v nejnovějších špionážních kampaních nulový den: Výzkum společnosti ESET odhaluje notoricky známé zločinecké skupiny, které také provádějí špionážní kampaně za posledních pět let Příspěvek Skupina Buhtrap používá nulový den v nejnovějších špionážních kampaních se objevila jako první na… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11. července 2019

Buhtrap se poprvé objevil v roce 2014. Skupina se stala známou poté, co se vydala po mnoha ruských firmách. Tyto podniky byly poměrně malé, a proto loupeže nenabízely mnoho lukrativních výnosů. Přesto skupina sbírala úspěchy a začala se zaměřovat na větší finanční instituce. Buhtrap začal chodit po relativně dobře střežených a digitálně zabezpečených ruských bankách. Zpráva skupiny IB naznačuje, že se skupině Buhtrap podařilo uniknout s více než 25 miliony dolarů. Celkově skupina úspěšně zaútočila na 13 ruských bank, tvrdila bezpečnostní společnost Symantec . Zajímavé je, že většina digitálních loupeží byla úspěšně provedena mezi srpnem 2015 a únorem 2016. Jinými slovy se Buhtrap podařilo zneužít asi dvě ruské banky měsíčně.

Činnost skupiny Buhtrap náhle skončila poté, co se jejich vlastní backdoor Buhtrap, online objevila důmyslně vyvinutá kombinace softwarových nástrojů. Zprávy naznačují, že software mohlo uniknout několika členům samotné skupiny. Zatímco se aktivity skupiny náhle zastavily, přístup k výkonné sadě softwarových nástrojů umožnil rozkvět několika menších hackerských skupin. Pomocí již zdokonaleného softwaru začala útočit řada malých skupin. Hlavní nevýhodou byl naprostý počet útoků, ke kterým došlo pomocí zadních vrát Buhtrap.

Od úniku zadních vrátek Buhtrap se skupina aktivně otočila k provádění kybernetických útoků se zcela jiným záměrem. Vědci z ESETu však tvrdí, že taktiku posunu skupiny viděli již v prosinci 2015. Skupina se podle všeho začala zaměřovat na vládní agentury a instituce, poznamenal ESET: „Je vždy těžké přiřadit kampaň určitému aktérovi, když jejich nástroje „zdrojový kód je volně dostupný na webu. Jelikož však k posunu cílů došlo před únikem zdrojového kódu, s vysokou jistotou hodnotíme, že do cílení na vládní instituce jsou zapojeni i ti samí lidé, kteří stojí za prvními útoky malwaru Buhtrap na podniky a banky. “

Buhtrap má jistě divný vývoj…. od krádeže 25 milionů USD ruským bankám… po provádění kyberšpionážních operací. Je to Bogachevův efekt? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11. července 2019

Vědci z ESET dokázali při těchto útocích získat ruku Buhtrapa, protože dokázali identifikovat vzorce a objevili několik podobností ve způsobu, jakým byly útoky vedeny. 'Přestože do jejich arzenálu byly přidány nové nástroje a aktualizace aplikovány na starší, taktiky, techniky a postupy (TTP) používané v různých kampaních Buhtrap se za všechny ty roky dramaticky nezměnily.'

Buhtrap Využívejte Zero-Day zranitelnost OS Windows, která by se dala koupit na temném webu?

Je zajímavé si povšimnout, že skupina Buhtrap použila zranitelnost v operačním systému Windows, která byla celkem čerstvá. Jinými slovy, skupina nasadila bezpečnostní chybu, která je obvykle označena jako „zero-day“. Tyto chyby jsou obvykle neopravené a nejsou snadno dostupné. Mimochodem, skupina dříve používala chyby zabezpečení v operačním systému Windows. Obvykle se však spoléhali na jiné skupiny hackerů. Navíc většina exploitů měla patche vydané společností Microsoft. Je docela pravděpodobné, že skupina spustila vyhledávání hledající neopravené stroje Windows k infiltraci.

Toto je první známá instance, kdy operátoři Buhtrap použili neopravenou chybu zabezpečení. Jinými slovy, skupina použila v operačním systému Windows skutečnou zranitelnost nulového dne. Vzhledem k tomu, že skupině zjevně chyběla potřebná sada dovedností k odhalení bezpečnostních nedostatků, vědci pevně věří, že si skupina mohla koupit stejné. Costin Raiu, který vede globální výzkumný a analytický tým společnosti Kaspersky, se domnívá, že zranitelnost nulového dne je v zásadě chybou „zvýšení privilegovaných práv“, kterou prodává exploit broker známý jako Volodya. Tato skupina má historii, která prodává zneužití nulového dne jak kybernetické kriminalitě, tak skupinám národních států.

Buhtrap # Malware s typickým vzorem (a velikostí) base64 spustitelného souboru zakódovaného v souboru doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11. července 2019

Existují pověsti, které tvrdí, že Buhtrapův pivot kybernetické špionáže mohl být řízen ruskou inteligencí. I když to není opodstatněné, teorie může být přesná. Je možné, že ruská zpravodajská služba najala Buhtrapa, aby je špehoval. Pivot by mohl být součástí dohody o odpuštění minulých přestupků skupiny namísto citlivých podnikových nebo vládních údajů. Předpokládá se, že ruské zpravodajské oddělení v minulosti takové rozsáhlé zorganizovalo prostřednictvím hackerských skupin třetích stran. Vědci v oblasti bezpečnosti tvrdí, že Rusko pravidelně, ale neformálně získává talentované jednotlivce, aby se pokusili proniknout do bezpečnosti jiných zemí.

Je zajímavé, že v roce 2015 se předpokládalo, že se Buhtrap podílel na kyberšpionážních operacích proti vládám. Vlády zemí východní Evropy a střední Asie běžně tvrdí, že ruští hackeři se několikrát pokusili proniknout do jejich bezpečnosti.

Značky Kybernetická bezpečnost

![[Oprava] Deceit se nepodařilo načíst profil](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)