Pokud se u počítače se systémem Linux setkáváte s nepředvídatelným chováním, pravděpodobně trpíte problémem s konfigurací nebo hardwarem. S těmito dvěma podmínkami obvykle souvisí podivné události. Některé grafické adaptéry bez instalace proprietárního softwaru nefungují a vypadají jinak divně. Možná jste také ztratili data v důsledku neshody systému souborů nebo něčeho jiného neobvyklého, jako je tento. Přesto by mohlo být lákavé obviňovat takové problémy z viru.

Virus je termín, který mnoho lidí nesprávně používá k označení nejrůznějších druhů malwaru. Skutečné virové infekce jsou v systému Linux výjimečně vzácné. Mějte na paměti, že GNU / Linux není nejoblíbenější platformou pro spotřební stroje. Výsledkem je cílení na domácí uživatele Linuxu relativně málo hrozeb. Servery jsou mnohem atraktivnější, i když existují určité hrozby pro distribuce Google Android používané na smartphonech a tabletech. Před panikou vždy nezapomeňte vyloučit další možnosti. Zranitelnosti systému Linux jsou často více esoterické než virové infekce. Často jsou spíše jako vykořisťování. Mějte tyto rady na paměti a nebudete muset řešit žádné vážné problémy. Pamatujte, že zde popsané příkazy jsou extrémně nebezpečné a neměly by se používat. Pouze vám říkáme, na co si dát pozor. Zatímco jsme v tomto procesu pořídili několik snímků obrazovky, ve skutečnosti jsme pro tento účel použili virtuální stroj a nezpůsobili jsme poškození skutečné struktury souborů.

Metoda 1: Prevence bomb na zip

Bomby se zipem jsou obzvláště problematické, protože způsobují problémy všem problémům stejně. Nevyužívají operační systém, ale spíše způsob, jakým fungují archivátory souborů. Zneužití bomby pomocí zipu, které bylo v 80. letech poškozeno počítačům se systémem MS-DOS, mohlo i po 10 letech způsobit u smartphonu Android přesně stejný problém.

Vezměme si například nechvalně známý komprimovaný adresář 42.zip. I když má klasický název 42.zip, protože zabírá 42 kilobajtů prostoru, mohl by jej žertík nazvat, jak by chtěli. Archiv obsahuje pět různých vrstev vnořených archivů uspořádaných do sad po 16. Každá z nich obsahuje spodní vrstvu, která obsahuje přibližně 3,99 binárních gigabajtů nulových znaků. Jedná se o stejná nevyžádaná data, která vycházejí ze souboru zařízení / dev / null v systému Linux, stejně jako ze zařízení NUL v systémech MS-DOS a Microsoft Windows. Vzhledem k tomu, že všechny znaky mají hodnotu null, lze je extrémně komprimovat a vytvořit tak v procesu velmi malý soubor.

Všechna tato nulová data společně zabírají při dekomprimaci přibližně 3,99 binárních petabajtů prostoru. To stačí k uložení i struktury souborů RAID. Nikdy nekomprimujte archivy, o kterých si nejste jisti, abyste tomuto problému zabránili.

Pokud by se vám to někdy stalo, restartujte systém ze živého disku CD s Linuxem, karty microSDHC nebo USB klíče a odstraňte přebytečné nulové soubory a poté restartujte znovu z hlavního systému souborů. Samotná data obvykle nejsou škodlivá. Toto zneužití jen využívá skutečnosti, že většina struktur souborů a konfigurací RAM nedokáže pojmout tolik dat najednou.

Metoda 2: Využije příkazový trik

Nikdy nespouštějte příkaz Bash nebo tcsh, pokud si nejste jisti, co přesně dělá. Někteří lidé se snaží přimět nové uživatele systému Linux k tomu, aby provozovali něco, co by poškodilo jejich systém. I zkušené uživatele mohou sklouznout velmi chytří vtipálci, kteří vytvářejí konkrétní typy nebezpečných příkazů. Mezi nejčastější patří vidlicové bomby. Tento typ zneužití definuje funkci, která se pak nazývá sama. Každý nově vytvořený podřízený proces se sám volá, dokud nepadne celý systém a je nutné jej restartovat.

Pokud vás někdo požádá, abyste spustili něco absurdního jako: ():;:, pak vás urážejí a pokoušejí se vás přimět k havárii vašeho stroje. Stále více distribucí Linuxu má nyní ochranu proti tomuto. Někteří vám řeknou, že definujete proces neplatným způsobem.

Existuje alespoň jedna testovací verze FreeBSD, která aktivně uráží každého uživatele, který se o to pokusí, ale nedovolí mu skutečně poškodit jeho systém. Nikdy to ale nezkoušejte, jen abyste to zkusili.

Metoda 3: Zkoumání neobvyklých skriptů

Kdykoli obdržíte Python, Perl, Bash, Dash, tcsh nebo jakýkoli jiný typ skriptu, prozkoumejte to, než to zkusíte. Mohly by se v něm skrývat škodlivé příkazy. Podívejte se na vše, co vypadá jako banda hexadecimálního kódu. Například:

' Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99'

„ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7'

Tyto dva řádky jsou převzaty ze skriptu, který zakódoval výjimečně destruktivní příkaz rm -rf / do hexadecimálního kódu. Pokud jste nevěděli, co děláte, pak jste mohli snadno přepnout celou instalaci a případně i bootovací systém UEFI.

Hledejte příkazy, které vypadají povrchně neškodně a jsou potenciálně škodlivé. Možná víte, jak můžete použít symbol> k přesměrování výstupu z jednoho příkazu do druhého. Pokud vidíte něco takového přesměrovávat na něco, co se nazývá / dev / sda nebo / dev / sdb, pak se jedná o pokus nahradit data ve svazku odpadky. To nechcete dělat.

Další, který velmi často uvidíte, je příkaz podobný tomuto:

mv / bin / * / dev / null

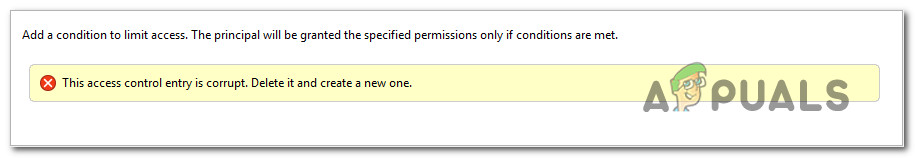

The / dev / null soubor zařízení není nic jiného než bitový kbelík. Je to místo, odkud se data nevrátí. Tento příkaz přesune obsah souboru / hod adresář do / dev / null , který odstraní vše uvnitř. Jelikož to vyžaduje přístup root, někteří mazaní vtipálci místo toho napíší něco podobného mv ~ / * / dev / null , protože to dělá totéž s adresářem uživatele, ale bez nutnosti zvláštního přístupu. Určité distribuce nyní vrátí chybové zprávy, pokud se o to pokusíte:

Věnujte zvýšenou pozornost všemu, co používá dd nebo mkfs.ext3 nebo mkfs.vfat příkazy. Ty naformátují jednotku a vypadají relativně normálně.

Opět mějte na paměti, že byste nikdy neměli spouštět žádný z těchto příkazů v živém systému souborů. Říkáme vám jen to, na co si dát pozor, a nechceme, aby kdokoli připiloval jeho data. Před použitím externího souboru buďte opatrní a ujistěte se, že víte, co děláte.

4 minuty čtení